データを“人質”に金銭を要求する悪質なサイバー犯罪、ランサムウェア攻撃。その攻撃への警鐘が各所で鳴らされるようになってから相当の歳月が経過しようとしている。にもかかわらず、ランサムウェア攻撃による被害は拡大を続けている。果たして、その要因はどこにあるのか。また、ランサムウェア攻撃にどう備えれば、実害を被るリスクを低減することができるのだろうか。ランサムウェア対策の現実解を探る。。

増え続ける法人被害

現在、ランサムウェア攻撃による企業の被害は拡大傾向にある。

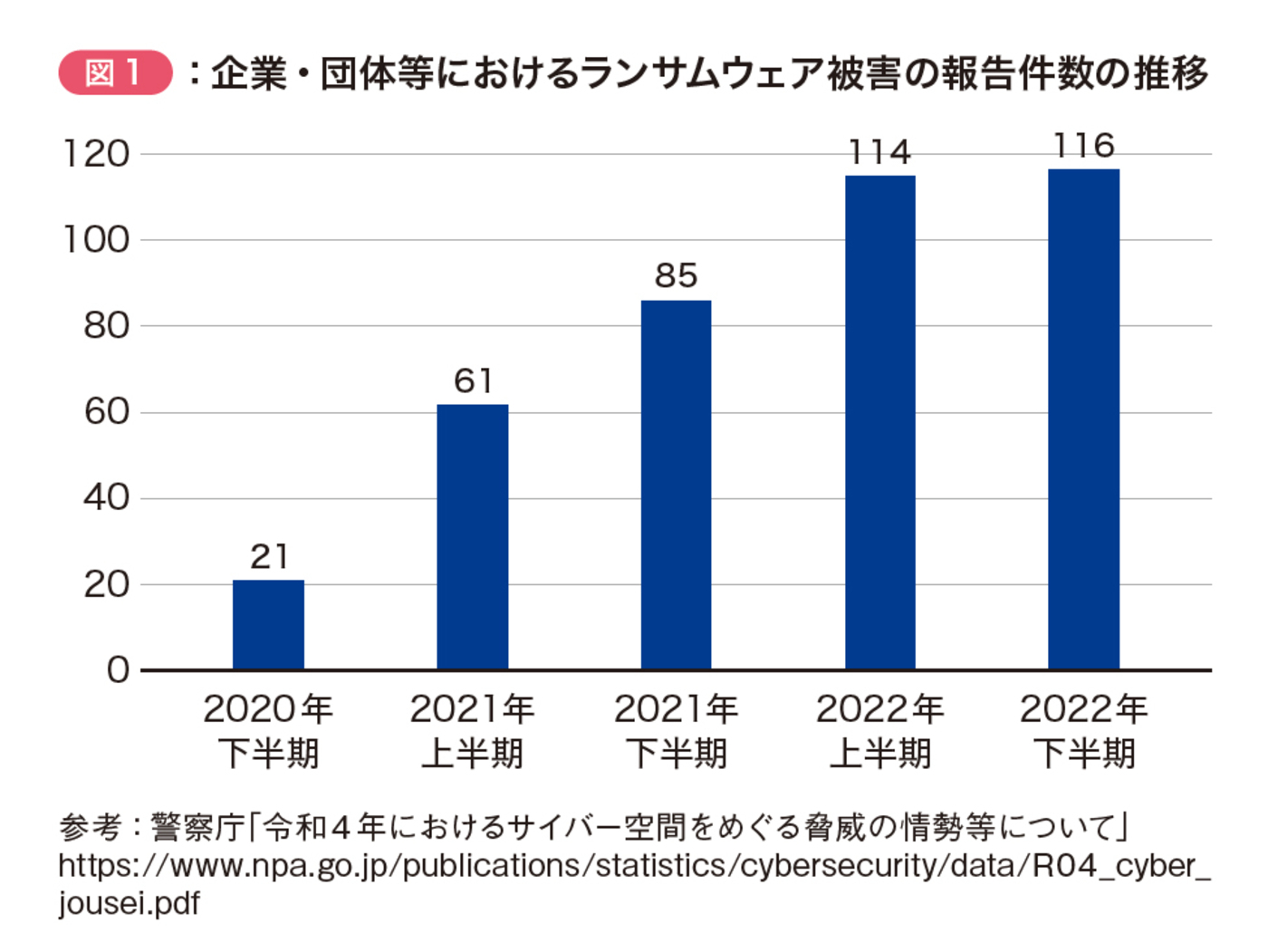

警察庁によれば、2022年に同庁に報告のあった被害件数だけで前年の約1.6倍に当たる230件に上ったという(図1)。

拡大画像表示

また、近年では企業のデータを暗号化するだけではなく、データを窃取したうえで「対価を支払わなければ当該データを公開する」といった二重恐喝(ダブルエクストーション)を行う攻撃が増えていると警察庁では指摘している。

このような被害の拡大から、経産省の外郭団体で独立行政法人の情報処理推進機構(IPA)では、2023年において企業が警戒すべき「情報セキュリティ10大脅威2023」のトップ(1位)に「ランサムウェアによる被害」を位置づけている(表1)。

拡大画像表示

ランサムウェア被害はなぜ減らないのか

ランサムウェア攻撃による被害は2022年に突如として顕在化した脅威ではなく、かねてから警戒が呼びかけられていたものだ。

実際、IPAでは2017年以降、ランサムウェアによる被害を情報セキュリティ10大脅威の上位(トップ5以内)に位置づけ、 2021年からはトップにランクし続けている。また、情報セキュリティの専門家やセキュリティベンダー、さらにはメディアの間でも、過去数年来、ランサムウェア攻撃に備えることの重要性が強く唱えられ、多くの企業が相応のランサムウェア対策を講じてきたはずである。

それでもランサムウェア攻撃による被害が拡大している要因としては、ランサムウェア攻撃が沈静化の兆しを一向に見せず、かつ、手口が巧妙化・多様化していることが挙げられる。

企業を狙ったランサムウェア攻撃は従来、メールを攻撃の糸口として悪用するものが大半だった。この手口は、攻撃用のメールを企業の従業者に送り付け、添付ファイルや本文中のURLを開かせることでランサムウェアに感染させるというものだ。この種の攻撃はかつて不特定多数の企業をターゲットにした“バラマキ型”が多かったが、近年では特定の企業に狙いを定めて執拗な攻撃を繰り返す“標的型”も増え、ターゲット企業の関係者を巧みに装った攻撃用メールが防御の網の目をすり抜けて従業者のメールボックスに着弾してしまうリスクが高まっている。

一方、先に触れた警察庁の報告(「令和4年におけるサイバー空間をめぐる脅威の情勢等について」)によれば、新型コロナウイルス感染症の流行によってテレワークが一般化して以降、インターネットに接続されたVPN機器などの脆弱性や強度の低い認証情報などを悪用し、組織のネットワークに侵入したうえでランサムウェアに感染させる手口が多く見られているという。また、リモートデスクトップサービスのポートへ不正にログインしてランサムウェア攻撃に悪用するという手口もある。

メールを使用したランサムウェア攻撃は、従業者へのセキュリティ教育、トレーニングを行い、かつ、攻撃への注意喚起を継続的に行うことで、実害を被るリスクを低減できる。ただし、脆弱性を狙った攻撃は従業者への教育や注意喚起によって防げるものではなく、システム的な脆弱性対策の強化が必要とされる。その対策の遅れが、ランサムウェア攻撃による被害の拡大を招いた一因と言える。

さらにもう1つ、ランサムウェア攻撃への防御を難しくし、その被害を拡大させてきた要因として、サイバー攻撃がビジネスとして成立し、攻撃を仕掛ける経済的なメリットが高まっていることが挙げられる。

先に触れたIPAの「情報セキュリティ10大脅威2023」でも「(サイバー)犯罪のビジネス化」が10位にランクされているが、今日では闇サイト、あるいは闇市場における犯罪者によるエコシステムが発達し、窃取した情報の売買はもとより、不正アクセス用の情報なども活発に売買されているようだ。加えて、技術的なスキルがなくともランサムウェアを使った攻撃を可能にするソフトウェアが「RaaS(Ransomware as a Service)」として提供されていたりもする。これにより、より少ない手間(=コスト)で、より多くの報酬を得られる可能性が大きくなり、それが結果として攻撃の増加を加速させ、企業が攻撃によって実害を被るリスクの高まりへとつながっているのである。

ランサムウェア攻撃に対抗するための基本施策

では、上述したようなランサムウェア攻撃に対抗するには、何をどうするのが適切なのか。

その答えとして、セキュリティの専門家や政府機関が推奨している基本的な対策は、大きくランサムウェア感染のリスクを引き下げる「事前予防の施策」と、万が一のランサムウェアの侵入・感染に備えた「事後予防(被害拡大抑止)の施策」の2つに分けることができる。

このうち、事前予防の施策は以下のとおりとなる。

- 脆弱性対策の徹底:ソフトウェアに対するセキュリティパッチ(セキュリティ修正プログラム)の適用やソフトウェアの更新を漏れなく、徹底して行う

- ウイルス対策ソフトの導入:システムのエンドポイント(PCやスマートフォン、サーバーなど)に対してウイルス対策ソフトを導入し、ランサムウェアなどのマルウェアの感染をブロックする

- 脅威侵入の防御:ファイアウォール、IPS(Intrusion Prevention System:侵入防御システム)などを導入し、社内ネットワークへの侵入をブロックする

- パスワード運用管理の適正化:ID/パスワードの運用管理を適切に行い、ID/パスワードの漏洩・窃取による社内・組織内システムへの不正アクセスを防ぐ

- 多要素認証の活用:ID/パスワードの漏洩・窃取に備え、多要素認証を活用する

- 各種設定の見直し:社内システムへのリモートアクセスなどに使用するネットワーク機器やサービス(のポート)の設定を適切に行い、サイバー犯罪者による悪用を防ぐ

- 公開サーバーに対するセキュリティ対策の強化:自社で運営するWebサイトのサーバーが、ランサムウェア攻撃の踏み台、ないしは起点にならないよう不正アクセス対策や脆弱性対策を講じる

- 従業者教育の実施:従業者が、メールの添付ファイルやメール、SNSなどに記載されたURLを不用意に開かないよう教育する

一方、ランサムウェア攻撃に対する事後予防(被害拡大抑止)の基本施策は、次のようになる。

- 脅威の検知、対処・対応の仕組みの導入:「EDR(Endpoint Detection and Response:エンドポイントにおける脅威 の 検 知と 対 応)」や「SIEM(Security Information and Event Management:セキュリティの異常を自動検知する仕組み)」などを導入し、システムのログなどから社用システムやネットワークに侵入したランサムウェア攻撃などの脅威を早期に検知し、感染経路や影響範囲を特定して対処・対応するための仕組みを整える

- インシデント対応体制を整備:脅威の侵入といったセキュリティインシデントに速やかに対処・対応するための体制と対処・対応のフローを確立する

- データアップの実施:ランサムウェア攻撃により、重要データ(業務の遂行に必須のデータや顧客データ)が暗号化されてしまうのに備えて、データをバックアップし、復旧できるようにしておく

対策を講じるうえで留意すべき要点

以上に示したとおり、今日のランサムウェア攻撃に対抗していくために成すべきことは多い。それでも、これらの対策を講じなければ、ランサムウェア攻撃によって多大な実害を被るリスクを引き下げることは難しいと言える。

また、上記の施策を講じうるうえでは、留意すべき点がいくつかある。

まず、脆弱性対策の徹底を人力だけで行うことには無理があり、その作業を効率化・自動化する仕組みの導入が必要とされる。

ウイルス対策ソフトに関して言えば、既知の脅威情報を使ったパターンマッチングによって脅威を検出・ブロックするだけの従来型の製品を導入しても多様化の激しい今日のランサムウェア攻撃の侵入を阻止することは難しい。ゆえに、AI(人工知能)などを使った解析(ファイルの振る舞い解析など)によって、未知の脅威も検出できるような次世代型ウイルス対策製品を導入し、感染のリスクを引き下げることが望ましいと言える。

多要素認証についても、近年では、それを突破する攻撃手法が確認されている。ゆえに、そうした手法への耐性を備えたソリューションの導入が必要とされている。同様に、データのバックアップに関しても、単純にそれを行えばランサムウェア攻撃からデータが守れるわけではなく、本番稼動中のデータと併せてバックアップデータも暗号化されてしまうリスクがある。したがって、バックアップの環境そのものをランサムウェア攻撃から保護する策も講じておかなければならない。

さらに言えば、EDRやSIEMの導入は、脅威の検知や調査に有効なソリューションであるものの、その導入によって多くのアラートが発出されるようになり、セキュリティ管理の担当者が、その対応に忙殺されるようになるリスクがある。

しかも、発出されたアラートのすべてが正しい検知(=正検知)によるものとは限らず、誤検知によるものが多分に含まれているのが一般的だ。ゆえに、セキュリティ管理の担当者は、アラートが正検知によるものか否かを速やかに調べ上げなければならないが、それにはサイバーセキュリティに関する相応の技術知識と経験が必要とされる。同様に、発出されたアラートの深刻度を見定めて対処・対応の優先順位をつけるのも難しい。まとめれば、EDRやSIEMを運用し、速やかで正しい脅威の検知や対処・対応につなげるには、相当の知識と技量を持つセキュリティ人材が必要とされるというわけだ。

ところが今日では、セキュリティ人材の絶対数が不足しており、非IT系の一般企業が優秀なセキュリティ人材を十分に確保するのは現実的に難しい。したがって、EDRやSIEMの導入・運用に際しては、それらを使った脅威の検知や対処・対応の支援を行ってくれる外部の監視サービスを活用することも併せて検討する必要があると言える。

求められるセキュリティ対策のさらなる充実

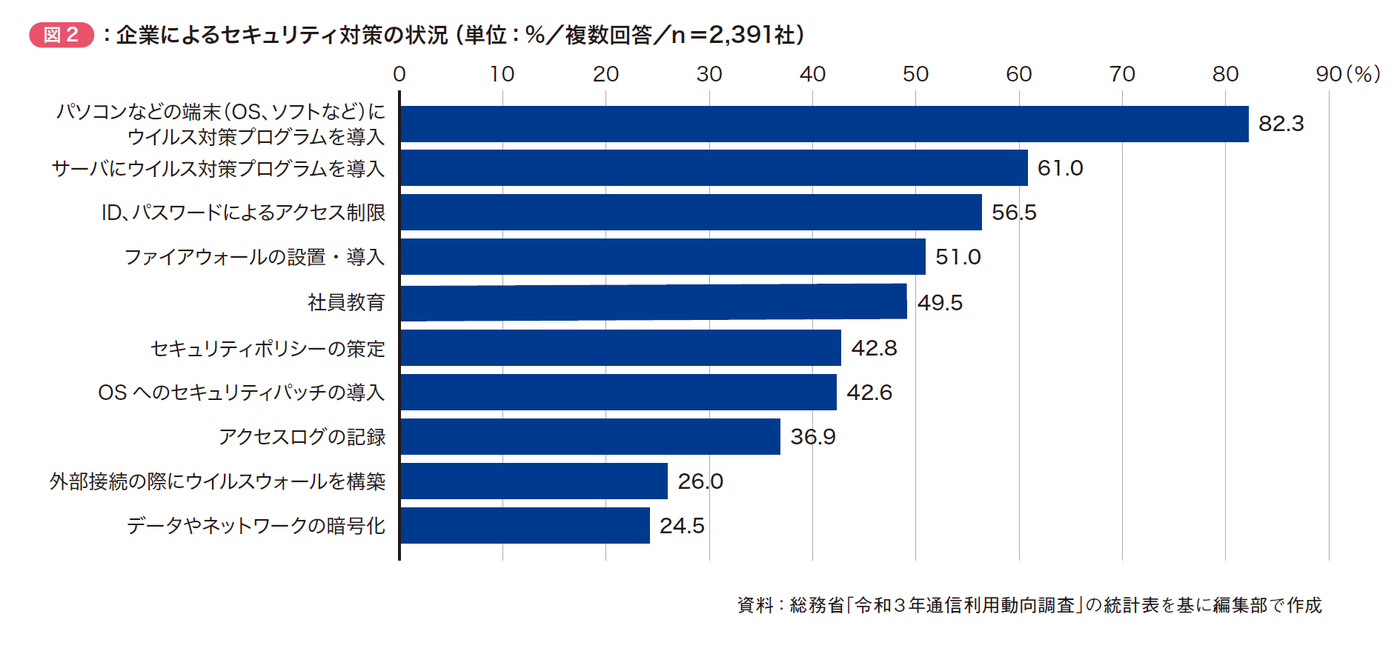

ところで、先に今日の企業は「相応のランサムウェア対策を講じてきたはず」と述べたが、企業のセキュリティ対策に関する総務省の調べを見ると、PCへのウイルス対策ソフトの導入は確かに進んでいるものの、それ以外の施策については、講じている企業が多くある一方で、講じていないところも少なくないのが現実なようだ(図2)。これを言い換えれば、セキュリティ対策のレベルが、ランサムウェア攻撃から重要なデータ資産やビジネスを守るうえで必要とされる水準に達してない企業がまだまだ多くあるということである。

拡大画像表示

もちろん、こうした状況はランサムウェア攻撃を仕掛けてくるサイバー犯罪者を利するものであり、その状況が変わらない限り攻撃が沈静化することはなく、被害が減ることもない。すべての企業に対策のさらなる充実が求められている。