オンプレミスもクラウドサービスもまるごとSSOの対象に

デバイス制限やライフサイクル管理などにも対応

導入に弾みがつく幾つものSaaSに加え、オンプレミスのWebアプリケーションなども対象に、シングルサインオンの環境を整えたい──。こうした声に応えるのがGMOグローバルサインが提供するIDaaS「GMOトラスト・ログイン」だ。

GMOグローバルサイン トラスト・ログイン事業部 マーケティング&アライアンスdiv.

「ゼロトラストを前提としたセキュリティ対策と一口に言っても、実装するには幾つかのステップがあり、最初に投資すべきものとしては、ログインIDをクラウド型で管理するIDaaS(Identity as a Service)を挙げることができます」──。こう話すのはGMOグローバルサインの沼尻孝信氏だ。

大きく構えずに、まずはID統制(IDaaS)とデバイス統制(MDM)を実現したうえで次に組織の課題ごとの対策を講じる。例えば、エンドポイント保護(EDR)、オンプレミス環境へのリモートアクセス(IAP)、Webセキュリティ(CASB)、データ漏洩防止(DLP)といった具合だ。さらにログの収集や分析基盤としてSIEMを導入して、ひと通りの環境が整う。その起点に位置づけるIDaaSとして同社が提供するのが「GMOトラスト・ログイン」である。

SSOとMFAを素早く実現するために

GMOグローバルサイン トラスト・ログイン事業部 事業部長

同社の中山ゆか氏は、「シングルサインオン(SSO)や多要素認証(MFA)を手っ取り早く、かつ確実に実現したいとの声がここ数年で急激に大きくなっており、IDaaSへの関心も高まっています」と話す。

場所を問わない仕事環境を整える、あるいは、準備に時間をかけずにクイックスタートを切るという文脈で、SaaSの導入に弾みがついているのは多くが知るところ。もっとも、個別のSaaSに都度ログインする形での運用は煩雑であり、ひとまとめにするSSOへのニーズが高まるのは必然の流れだ。

また「Salesforceが2022年2月からMFAを必須にしたことを機に、IDとパスワードだけでの認証ではもはや不十分との認識が広がっています」と沼尻氏。当人が知っている情報(ID/パスワードなどの知識)のみならず、当人が持っている要素など2つ以上を組み合わせて認証し、セキュリティを強化するのが今後を見据えた潮流になっている。そこで、SSOとMFAを実現する洗練されたIDaaSソリューションに脚光が当たっているのが昨今の状況だ。

電子証明書を標準でバンドル

そうした背景の下で存在感を強めているのがGMOトラスト・ログインである。旧称「SKUID」としてリリースしたのが2018年であり、今日までのユーザー数は8,000社を超えるまでに大きく成長した。

特徴の1つは、同社の中核事業の一つである電子証明書の認証局としてのアドバンテージが随所に生かされていること。ちなみに電子証明書はPKI(公開鍵暗号基盤)を実現する要素の1つであり、通信相手(クライアントとサーバー)の認証や通信の暗号化など厳密なセキュリティが求められている領域で使われるものだ。

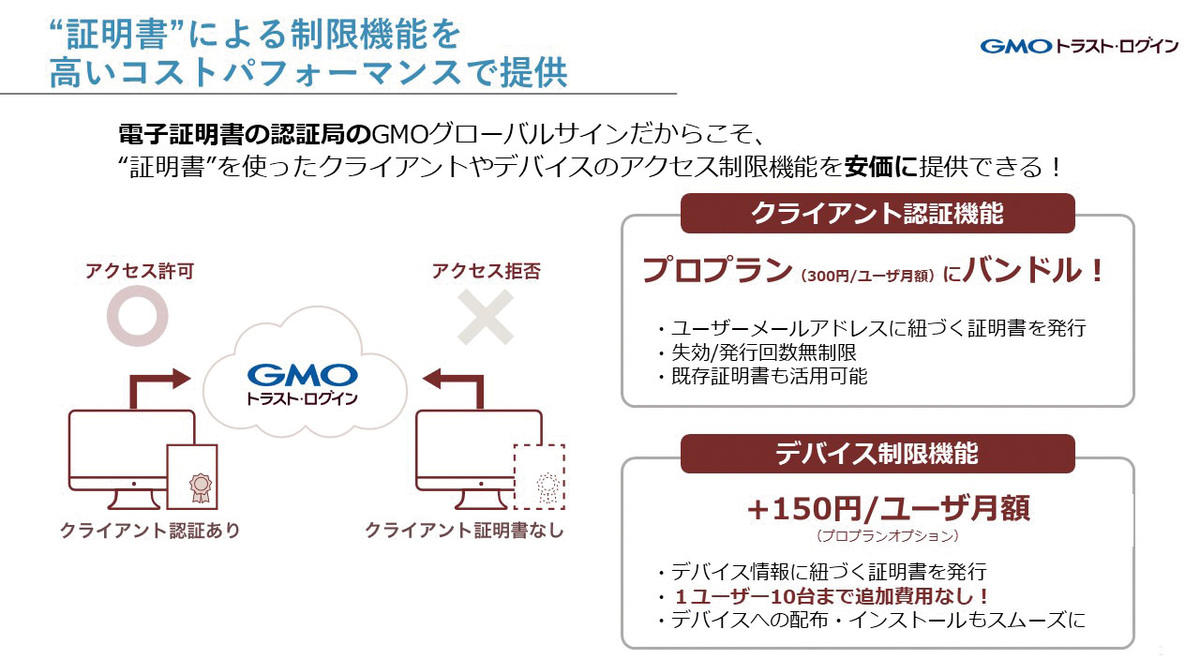

「業務に使うのは社給端末だけにしたいなどクライアントやデバイスを制限したいというニーズはいまだに高く、ここでGMOグローバルサインだからこそ証明書を使ったアクセス制限機能を安価に提供することができます」(沼尻氏)。具体的には、1ユーザー月額300円の有償プラン「プロプラン」に、最初から標準でクライアント証明書が付いてくる(図1)。ユーザーごとに1枚の証明書を発行。オフィスのクライアントPCや在宅勤務で使う自宅のクライアントPCなど、自由にコピーして使える。既にMDM等でのデバイス統制が可能となっている環境や、コールセンター・店舗ビジネスといった同一のデバイスを複数ユーザーが共有利用するシーンに重宝する。

拡大画像表示

また、つい最近になって発表されたのがプロプランのオプション機能で、月額150円を追加することでデバイス情報にひも付いたデバイス証明書が使えるようになる。事前に取得したMACアドレスやIMEIに対してデバイス証明書を配布する機能を備える仕様の場合に、1台ごとの課金形態が一般的であるが、150円で1ユーザー10台まで増額なしで利用できるのもありがたい。誰にどのデバイスを貸与しているか、管理者が把握するデバイスに限定することができ、十分なセキュリティ対策が施されているかわからない私物デバイスや、第三者からの不正アクセスの防止に役立つ機能だ。

オンプレミス資産もSSOの対象に

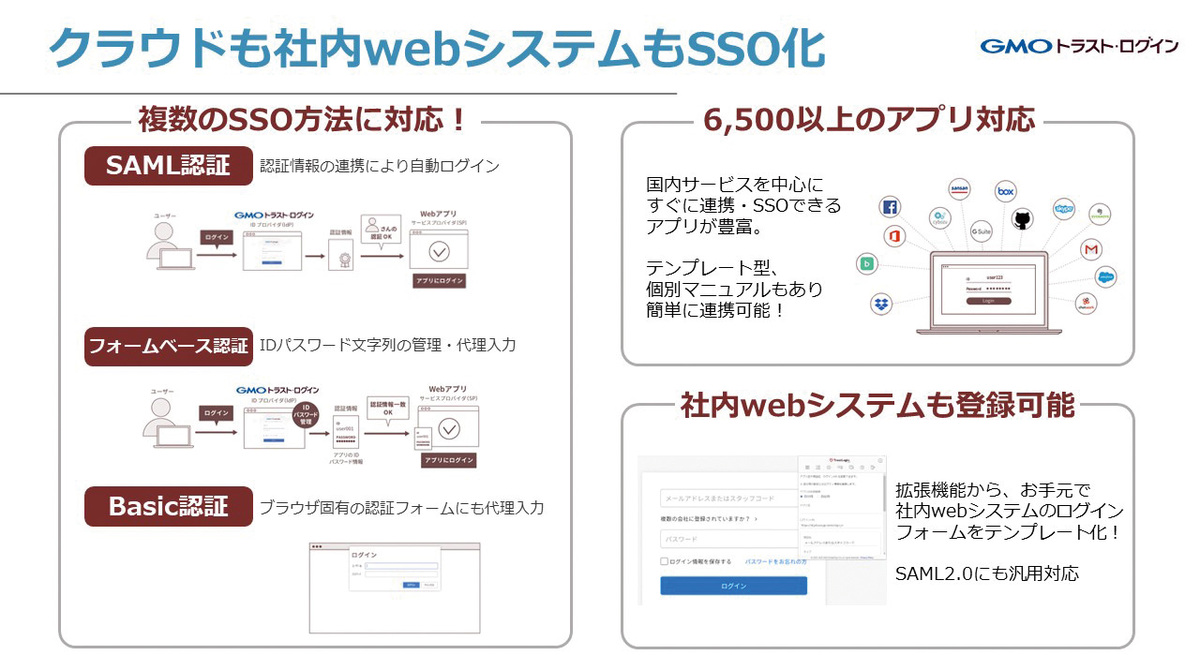

SSO実現に向けた各種のサービス/システムとの連携手段を複数備えており、SAML連携を中心に国内サービスを多く含む6,500以上の汎用アプリケーションに対応済みだ。設定にあたっては「豊富なテンプレートや分かりやすいマニュアルを用意してあり、担当者が手を煩わせることなく速やかに作業を完了することができます」と沼尻氏は話す。

SAML認証だけでなく、フォームベース認証やBasic認証が使えることが市場から高く評価されている(図2)。メジャーなSaaSであればSAMLに対応しているのが一般的だが、オンプレミスのWebアプリケーションなどレガシー系の業務システムには備わっていないのが通例だ。

拡大画像表示

ここで、ブラウザ拡張機能を使って当該システムのIDやパスワードをGMOトラスト・ログインが代理入力する仕組みがフォームベース認証。また、IDやパスワードをHTTPヘッダに記載してサーバーに送信することでログインする仕組みがBasic認証である。

「企業としての安全性を強固にするためにも、ユーザーの利便性を高めるためにも、最新のSaaSのみならず、長く使い込んできた社内業務システムをSSOの対象にすることが欠かせません。GMOトラスト・ログインの利用企業が8,000社にまで増えた背景には、社内の既存システムにも簡単に対応できることが挙げられます」(中山氏)。

最初の入口となるGMOトラスト・ログインそのものの認証手段も多彩だ。ID/パスワードのほか、スマートフォンアプリへのプッシュ認証やWindows統合認証が可能である。プッシュ認証では、スマートフォンアプリの許可ボタンを押すことで認証が成立。Windows統合認証では、Active Directoryにログインしていればパスワードレスで認証される。今後は生体認証としてFIDO2.0(Yubikeyなど)も使えるようになる予定である。

規模の小さな企業にも十分な配慮

GMOトラスト・ログインは、従業員数で300人〜数千人クラスの企業を主なターゲット層としているが、その中でも規模が小さめの組織ではIT担当者が少ないゆえに多忙をきわめている。

「GMOトラスト・ログインはUI/UXの作り込みに力を注いでいることもあって、エンドユーザーからIT担当者への使い方に関する問い合わせを抑えられると好評です。また、コストパフォーマンスの良さも相まって、規模の小さな企業さまにも積極的に導入いただいています」(中山氏)。

退職など従業員のライフサイクルに応じたアカウントのメンテナンス業務にも気を配っている。例えば退職に伴って、GMOトラスト・ログインのIDを削除するのと同時にSaaS側のIDも削除するといった、より厳格な運用を望む企業に対しては「SaaSアカウント自動発行/削除 by Bundle」というオプションを提供。これは、Why株式会社が手掛けるSaaS一元管理ツール「Bundle」との連携によって、SaaS側のアカウント発行や削除を自動化し、ID管理工数の削減を図るものだ。

このように、ユーザーに寄り添いつつ機能に磨きがかかるのがGMOトラスト・ログインの大きな価値である。