ゼロトラスト時代に脚光当たるIDガバナンス

最小権限を維持する合理的アプローチとは

気の利いたSaaSの台頭を歓迎する一方で、たくさん活用するようになった企業はIDの取り扱いのあるべき姿に頭を悩ませている。多要素認証やシングルサインオンで「入り口」を固めた企業が、次に熱い視線を送っているのが「IGA(Identity Governance and Administration)」。IDガバナンスを念頭に権限のライフサイクル管理を担うソリューションだ。その具体像と価値とは──。

テレワーク環境からインターネットを介してSaaSを利用するワークスタイルがすっかり定着した。これに伴い、ファイアウォールやVPNなど社内外のネットワークを境界にセキュリティを担保しようとする境界防御のセキュリティモデルから、IDを判断基準とするゼロトラストモデルへ移行してきているのは周知の通りだ。

株式会社マクニカ ネットワークス カンパニー 第1技術統括部 第4技術部 第2課 課長

ゼロトラストの実装手段には種々あり、「SaaSの浸透により企業の管理するIDが急増しており、ゼロトラストの中でも昨今はあらためてID管理に注目が集まっています」と話すのは、マクニカ ネットワークス カンパニーの松村康平氏だ。

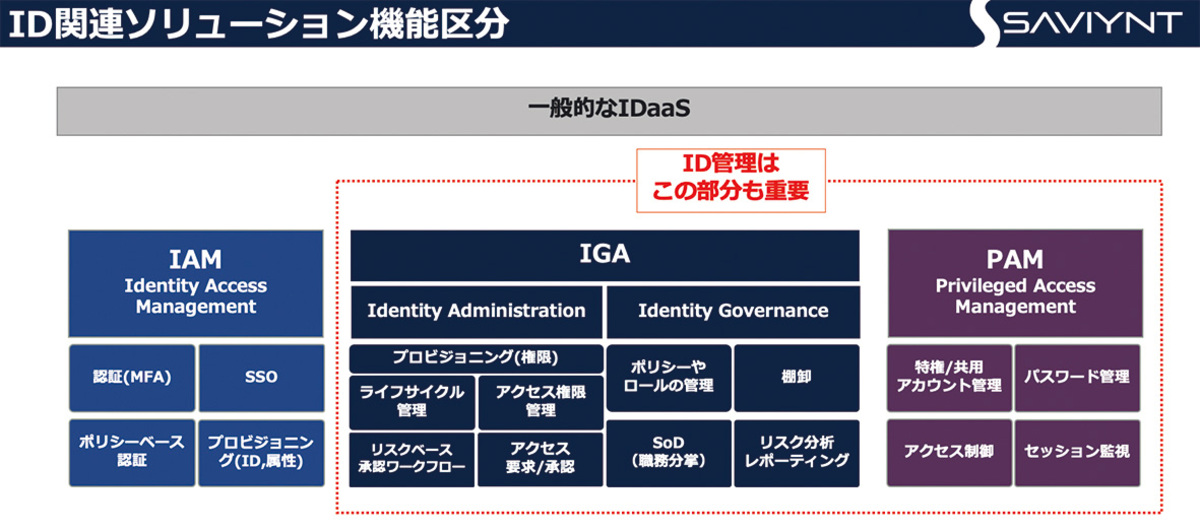

クラウドファーストの潮流はID管理の領域でも例外ではなく、IDaaS(Identity as a Service)の形態で提供されるサービスが活況である。そこで「ひとくちにIDaaSと括られがちですが、ユーザーの認証・認可と捉えるならソリューション的には3つに大別することができます」と松村氏。具体的には、多要素認証やシングルサインオン(SSO)などによってユーザー認証やアクセス制御を担う「IAM(Identity and Access Management)」、ガバナンス確保を念頭にIDと権限のライフサイクル管理を担う「IGA(Identity Governance and Administration)」、特権IDを対象にアクセス管理を担う「PAM(Privileged Access Management)」である(図1)。

拡大画像表示

松村氏によると、ここのところ特に熱視線が注がれ始めたのが、IDやそれに紐づく権限を適切に管理するIGAだという。コロナ禍を契機として企業はより多くのSaaSを使うようになり、個々のIDの管理や権限のハンドリングに大きな負荷を感じていることが背景にある。セキュリティ領域でエッジの効いた製品群を数多く取り扱っているマクニカでは、IGAのソリューションとして、米Saviynt(セイビエント)の「Saviynt Enterprise Idenity Cloud Platform」を2022年5月から国内市場に展開。SaviyntはワンプラットフォームでIGAの主要機能を網羅しており、さらにはPAMの機能も併せ持っていることからも耳目を集めているという。

IDガバナンスを担うIGA製品に熱い視線

株式会社マクニカ ネットワークス カンパニー 第1技術統括部 第4技術部 第2課 担当

日本市場に目を向けると、これまでで比較的導入が進んでいるジャンルがIAMである。IAMを導入することによって、認証手続きの煩わしさを解消できるため、エンドユーザーの利便性が高まる。「しかし、ID運用の側面で見ると、IAMはログインの可否を制御することに重点を置いており、アプリケーションにログインした後の権限などの管理が心許ないです」。こう指摘するのは、マクニカ ネットワークス カンパニーの山田陸氏だ。

例えばIAMでは、アクセス権の申請承認ワークフローにおいて、申請内容と業務内容がかけ離れていても、これを判断する材料がない。権限の与奪の判断材料が乏しい中で承認された権限で様々な業務が進んでいる状況は、形骸化によるリスクそのものだ。ユーザーのアカウントや権限を棚卸しする際もマニュアル対応では同様のことが言える。さらに、各システムの管理者へ棚卸を一任していると、属人化する可能性もある。

ここでIGAを使うと、「アプリケーションへのアクセス権限を設定できるほか、IDのガバナンス、すなわち、IDの運用が適切かどうかをきちんと管理することができます。ここを軽視すると、内部不正や情報漏えいの温床になってしまうのです」と山田氏。IGAの活用で、IDを運用するうえでのセキュリティと効率を高める効果が期待できるわけだ。

ジョブディスクリプション(ジョブ型雇用における職務定義)が明確な欧米とは異なる日本では、アクセス権限を設定するうえで参照すべきルールやポリシーが不明瞭でID管理が難しいのではとの声も聞こえてくるが、「だからこそIGAでしっかりガバナンスをかけていく意義があるのです」と松村氏は話す。

IGAの機能ラインナップ

IGAが提供する機能は、大きく3つある。①オンプレミスを含むIDの統合管理、②アクセス権限の可視化、③ID管理のシステム化、である。いずれの機能も、役割や職務に基づいて適切なアクセス権限を付与するというゼロトラスト型セキュリティの考え方に則っている。可能な限りに最小権限を維持するのが特徴だ。「Saviyntはクラウドネイティブなアーキテクチャで構成されており、これらの機能をオールインワンで提供できるのが特徴です」(松村氏)。以下、3つの機能を概観していこう。

①オンプレミスを含むIDの統合管理

組織やシステムごとにIDや管理者がバラバラに存在している状況を改善するための機能として、複数のシステムに分散しているIDを統合管理する機能を提供する。運用の一本化によって運用負荷が下がるとともに、IDを効率的に監査できるようになる。

Saviyntの特徴の1つは、幅広いクラウドサービスのIDを一元的なインタフェースで管理できること。「SaaS向けのコネクタを多数用意しているほか、SOAP/RESTなどのWeb API、JDBCによるデータベースアクセス、テキストファイル連携など、各種の方法でアクセス権限を設定できます」(松村氏)。さらに、Saviynt自身がシングルテナントのクラウドサービスであることも評価されている。

オンプレミスの業務システムも管理できる。仮想アプライアンス型の専用ゲートウェイをオンプレミスの社内LAN上に配置し、HTTPS(443)でクラウドにアウトバウンド接続して張ったコネクション(社内LANへのトンネル)を利用する。こうして、クラウド上のSaviyntから社内LAN上のサーバーにアクセスしてアクセス権限を設定する。

②アクセス権限の可視化

IDとアクセス権限を可視化する棚卸機能がある。権限を可視化したうえで、個々のIDに必要のない過剰な権限を割り当てていないかどうかを調べ、過剰な権限を与えていた場合は、これを剥奪する。適切な人が、適切なタイミングで、適切なリソースにアクセスできるように管理可能である。

Saviyntの棚卸機能では、アクセス権限を、ユーザーごと、アプリケーションごと、ロール(役割)ごとに見直せる。「過剰な権限の付与、営業部門なのに技術部門の権限を割り当てているといった外れ値、権限が職務に合っているかどうかなど、リスクに基づいて見直すべき権限を確認することが容易です」と山田氏は話す。

③ID管理のシステム化

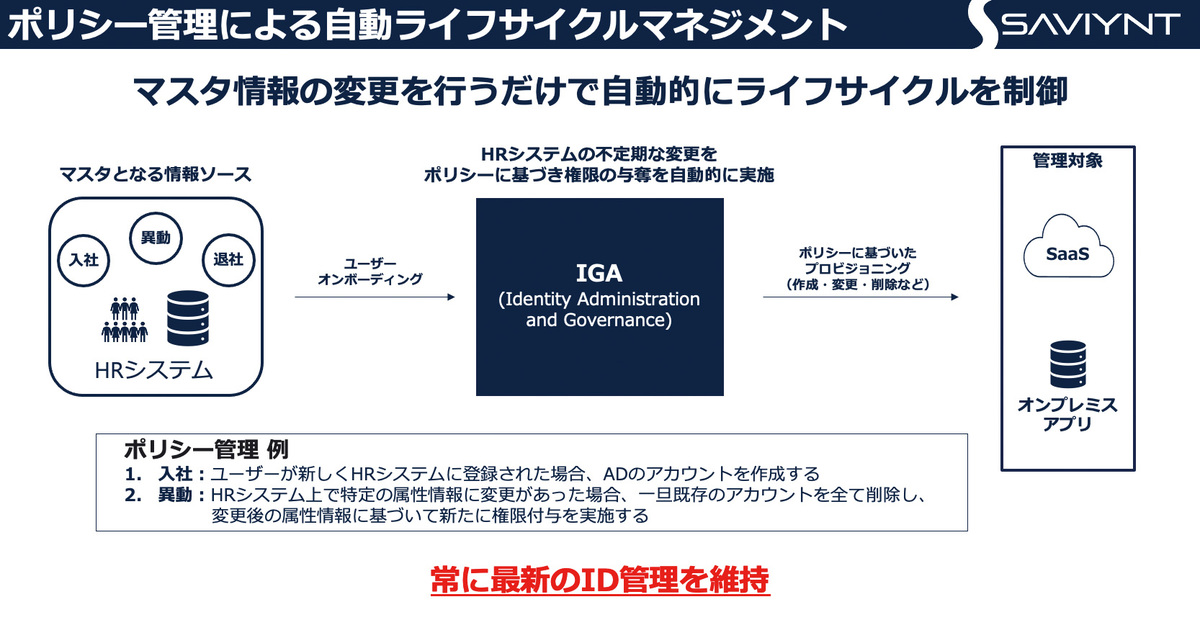

IDの管理をシステム化する機能も注目株だ(図2)。社員の入退社や異動といったライフサイクルにID管理を紐づけ、社員のステータスが変化した際に、IDやアクセス権限を自動で追従させる。管理漏れや設定変更ミスといったヒューマンエラーを無くせるわけだ。ユーザー側で任意のタイミングの設定もでき、柔軟に対応できる。

拡大画像表示

Saviyntのライフサイクル管理では、人事システムなどの情報ソースからユーザー情報を取得し、所属部署などのポリシーに基づいて、アクセス先となる業務システムに設定を反映する。入社や異動などのイベントが発生したタイミングで、システムにアクセス権を反映できる。退職時に即座に権限を剥奪すると支障がある場合は、退職日から数日後に権限剥奪するよう事前に設定することで、引継ぎなど細かな対応の猶予を与えることができる。より実態に近いユーザーライフサイクルに合わせた運用が実現できるのだ。

時流に沿ったセキュリティの仕組みや体制を整えるにあたっては、製品やサービスが備える機能を技術的に吟味することが欠かせないが、それは言葉ほどに簡単なことではない。「当社ではゼロトラストを実現するための各種ソリューションを取り扱っており、ID関連だけをみてもIAM、IGA、PAMに横串を通した包括的な提案ができることが強みです。困りごとがあれば是非お声がけください」と二人は力強く取材をしめくくった。