特権アクセス管理(PAM)の強みを活かしつつ

単一基盤でIDaaSやIGAなどを包括的にカバー

CyberArk Software株式会社 ソリューションズ・エンジニアリング本部 第一SE部 部長

時代の大きな節目を迎え、セキュリティへの考え方にも変更が迫られている。「従来のネットワークからのアプローチではなく、IDによる認証管理を厳格にすることが重要との認識がにわかに広がっています」と話すのはCyberArk Softwareの斎藤俊介氏だ。

1999年にイスラエルで創業した同社は、特権アクセス管理(PAM)のリーダーとして地歩を築いてきた。もっとも、クラウドの台頭と浸透によって個人IDでも強大な権限を持つケースが出てくるなど、rootやadminといった共有型の特権IDだけにフォーカスを当てるのでは不十分なのが昨今の状況だ。「IDセキュリティの領域には、我々が軸足を置いてきたPAMのほかに、アクセス管理(IDaaS)やID統制および管理(IGA)という3つの柱がありました。それが今、個別対応ではなく、枠を拡げて一枚岩で対応することが求められ始めたのです」(斎藤氏)。

6つの機能でID管理の全般をカバー

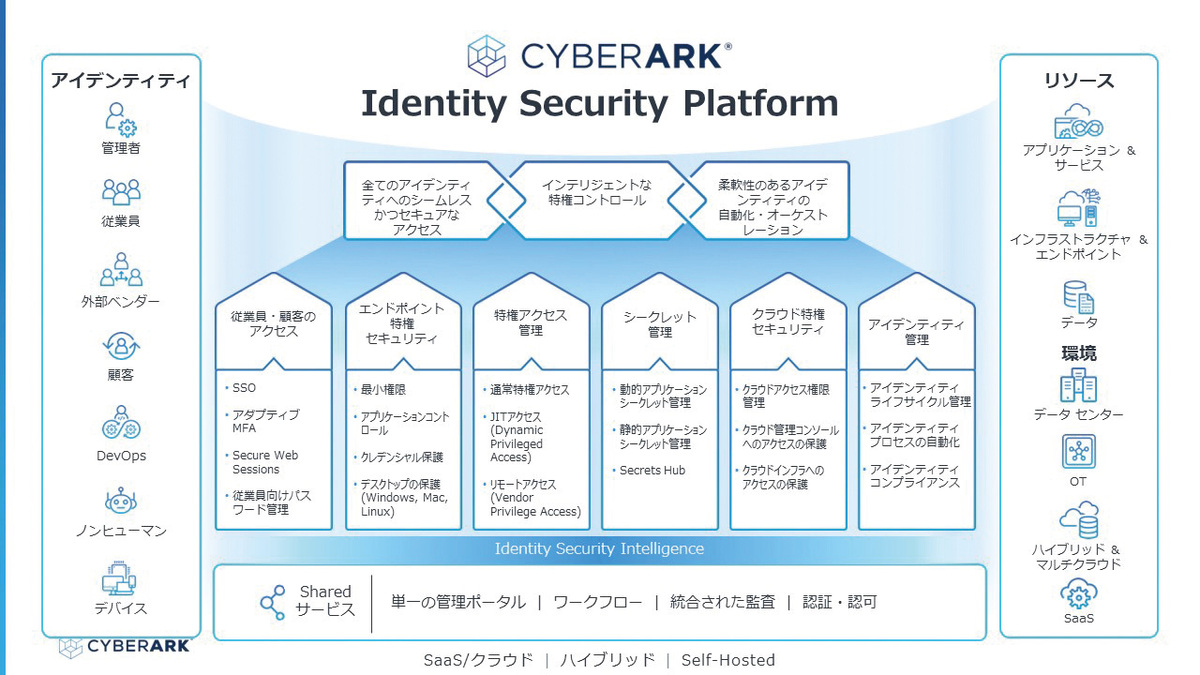

この動きに呼応して同社が提供するクラウドサービスが「CyberArk Identity Security Platform」だ(図1)。時代が求める「ヒト+モノ」のIDの広範なセキュリティについて、「単一のプラットフォームで一元的かつ包括的かつ網羅的に、高度なサイバー脅威から顧客を保護することに主眼を置いています」と斎藤氏は説明する。

拡大画像表示

- 特権アクセス管理(厳格な認証/認可/監視を行い、特権を使用した安全なアクセスを提供)

- シークレット管理(ID/パスワードをプログラムに埋め込まず、都度問い合わせて取得する)

- エンドポイント特権セキュリティ(Windows、Mac、Linux等のマルチOSで最小権限の原則を実現し、必要な特権のみをユーザーに提供)

- 従業員・顧客のアクセス(シングルサインオン、多要素認証、ログイン後のモニタリング)

- アイデンティティ管理(IDのライフサイクル管理とコンプライアンス)

- クラウド特権セキュリティ(クラウドアクセスの権限管理)

さらに共通基盤としての「Identity Security Intelligence」がある。ここには、すべてに横串を通して可視化する管理ポータル、ログをベースとしたリスクスコアリングや監査支援など汎用的な機能が実装されている。先の6つの機能については、ユーザーの要望に応じて選択的に導入することができる。

特権アクセス管理はこれからも強み

スペースに限りがあるので、ここでは①特権アクセス管理、②シークレット管理、③エンドポイント特権セキュリティを概観してみよう。

特権アクセス管理は、まさに同社の面目躍如の領域だ。常に最小権限の行使を徹底。特権アカウントと認証情報を継続的に検出して管理するほか、特権セッションを隔離して監視する。また、立ち上げたばかりのサーバーインスタンスなどを対象に、アクセスしたい場面で特権IDを作成し、使い終わったら削除する、といったジャストインタイム(JIT)な使い方にも対応する。

「モノに紐づくID」を対象とするのがシークレット管理だ。ハードコーディングではなく、スクリプト実行時に動的にCyberArkに問い合わせて都度パスワードを取得できるようにする。AWSのシークレット管理の機能(AWS Secret Manager)との連携も可能だ。AWS側のシークレット管理を使いつつ、そこにないパスワードの定期変更をCyberArkに担わせるような柔軟な運用ができる。

エンドポイント特権セキュリティは、Windows/Mac/Linuxの特権をユーザーから剥奪・付与するもの。最小権限を基本としつつ、ポリシーに照らして安全な場合は自動昇格させる事でセキュリティ面だけでなく特権を剥奪された際の利便性/生産性の課題も同時に解決できる。ランサムウェア対策などにも非常に有効である。

あの手この手で侵入し最後は特権を悪用するのがサイバー攻撃の常套手段。だからこそ、PAMでの実績と知見を持ちながら、IDaaSやIGAを含めてIDセキュリティ全般を全方位にカバーするCyberArk Identity Security Platformのアドバンテージが際立つのである。